SED

自加密硬盘

SED(Self-Encrypting Drive)常被称为自我加密硬盘或自加密硬盘。需要特别说明的是,SED本身并不是一种单一的加密算法或特定硬件IP,而是一种用来描述「储存装置具备可被信任与管理的自我加密行为」的安全能力概念。

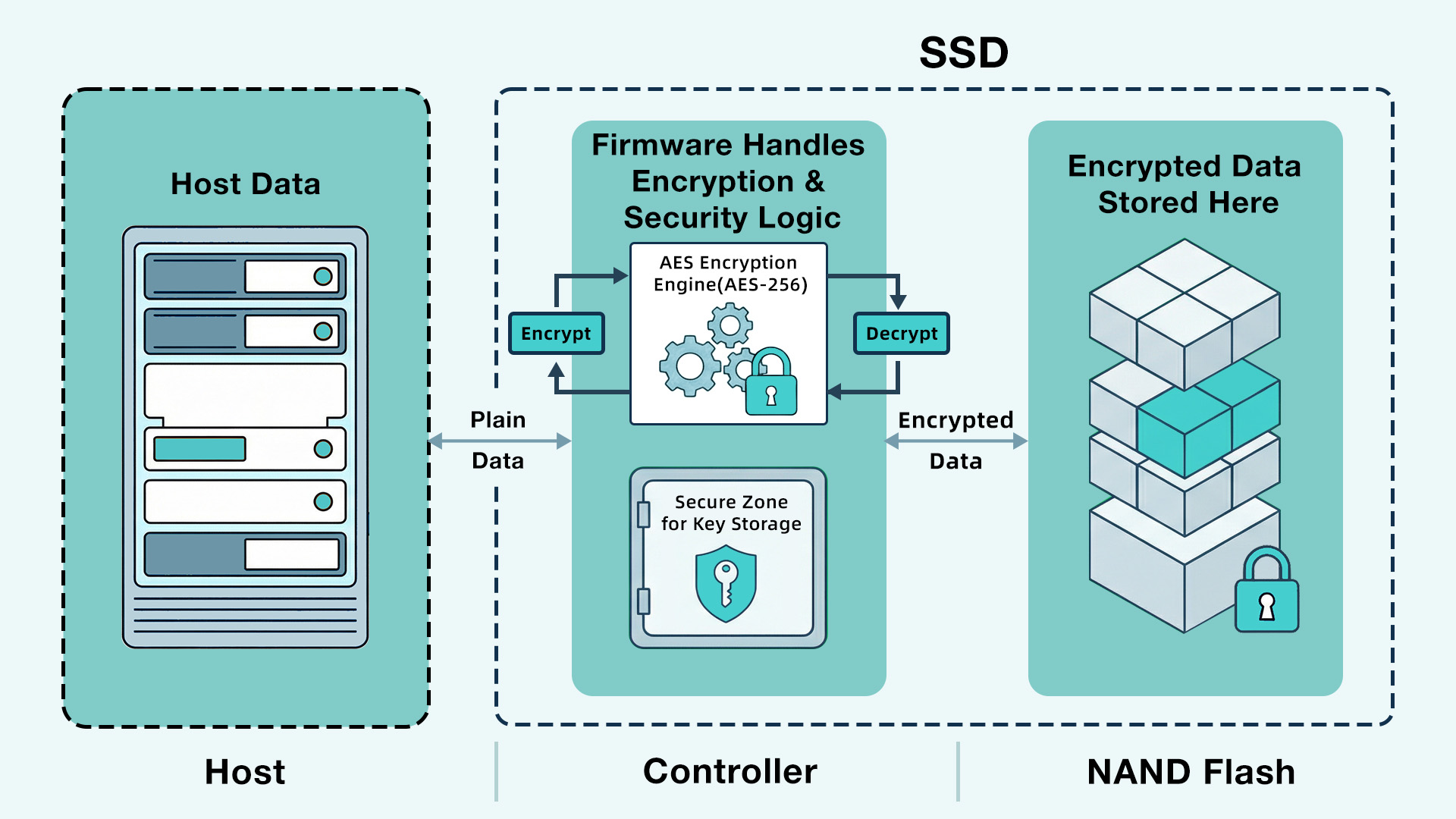

SED的工作原理

从技术实操角度来看,SED的基础仍建立在SSD既有的自动加密(Inline Encryption)架构之上,但其关键差异在于是否具备密钥隔离与可管理的访问控制行为(Key Isolation & Access Control)。当数据写入SSD时,会先由控制器内建的硬件加密引擎实时完成加密,再将密文形式的数据写入NAND Flash。加密密钥则由控制器于其内部安全机制中管理,与用户数据所在的NAND储存区域分离。通过这样的设计,即使SSD被拆下、移机或系统遭到破坏,若未经授权解锁,数据仍无法被正确解读。

SED的能力

-

硬件自加密(Inline Encryption)

SED的运作基础来自SSD控制器内建的硬件AES加密引擎,加密算法通常采用AES-256。该引擎会在数据写入NAND前自动完成加密,并在读取时自动解密,整个流程皆于SSD内部完成,不需OS或CPU参与。由于加密处理由专用硬件实时完成,在多数工作负载下对整体效能影响极小,且不受操作系统、BIOS、驱动程序或软件更新影响。需要注意的是,单纯具备Inline Encryption并不足以构成SED,其是否能被称为 SED,取决于后续是否具备可被管理与验证的安全行为。 -

加密密钥存在碟机安全区(Device-Based Key Storage)

在SED的架构中,密钥隔离是核心安全原则,而其具体的实操方式是:SED的硬件加密密钥(Master Encryption Key, MEK)只存在于SSD控制器的内部安全区(Secure Zone),不会暴露至主机或任何外部系统,这也是SED与纯软件加密最大的差异。这意味着:

.OS损毁:数据保护不受影响

.SSD拆下来接到别台计算机:数据仍然是加密状态

-

瞬间安全抹除(Instant Secure Erase, ISE)

SED的所有数据都是被加密后存放于NAND。因此,只要执行密钥销毁(Key Purge),原本储存在NAND的加密数据即便仍然存在,也因为失去对应的密钥而无法被解密,等同于全部数据被瞬间抹除。这种密钥销毁的抹除机制极为快速,不需要花时间覆写整个NAND空间,特别适用于工业计算机、金融机构、政府单位等高度重视数据安全的环境,以及服务器汰换时的数据快速消除需求。

.Instant Secure Erase(企业级SSD常用词)

.Crypto Erase(SATA / TCG规范用词)

.Crypto Sanitize(NIST / NVMe Sanitize指令中的名称)

SED与TCG的关系

若将SED视为一种「安全能力概念」,那么TCG(Trusted Computing Group)规范则负责定义如何对这项能力进行管理、验证与访问控制。通过TCG Opal或TCG Enterprise(TCGe)标准,系统可以依应用情境套用不同的权限管理模式。例如TCG Opal常用的开机前验证(PBA)与多区块加密管理,或TCGe在数据中心环境中的集中式密钥管理与大规模安全局控管。换言之,SED 描述的是储存装置「具备可管理之自我加密行为」的能力,是一种对外描述储存装置安全行为的概念与能力模型,而非单一加密技术,而TCG规范则定义了如何安全地使用与管理这项能力,也就是针对这类能力所制定的安全管理与访问控制规范。

__24D13UeUUM.png)

__24D13iSsBM.png)

__24D13Wp7Gw.jpg)

__24D13nZgBR.png)

__24D13SV5GR.png)